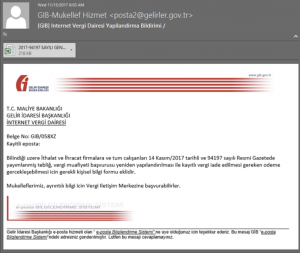

GIB şablonu kullanılarak savunma sanayii firmaları ve finansal kuruluşları hedef alan, zararlı içerik barındıran e-postalar gönderilmektedir.

Göndericinin “posta*@gelirler.gov.tr” olması, mail içeriğinin inandırıcılık açısından oldukça başarılı olması, düzgün bir Türkçe ile hazırlanması ve özellikle finansal kurumlarının haciz vb. konular ile alakalı GIB ile sıklıkla posta alışverişi gerçekleştirmesi saldırganlarının hedeflerine ulaşmakta zorlanmayacağını düşündürüyor.

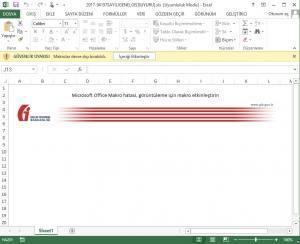

E-posta’nın ekinde makro içeren bir Excel dosyası bulunuyor.

1. Mail Eklerinin İncelenmesi

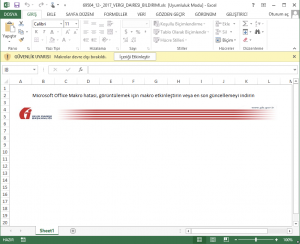

Elimizdeki bulunan 4 farklı örneği incelediğimizde aşağıdaki gibi üç farklı isimlendirme kullanıldığını görüyoruz.

*_12-_2017_VERGI_DAIRESI_BILDIRIMI.xls *_11-_2017_VERGI_DAIRESI_BILDIRIMI.xls 2017-*SAYILIGENELGE[DUYURU].xls

E-posta içeriklerinde de aşağıdaki gibi iki farklı şablon kullanılmış.

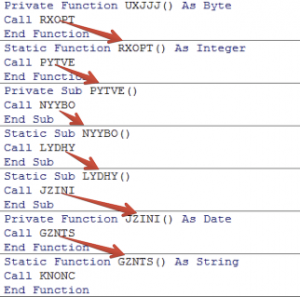

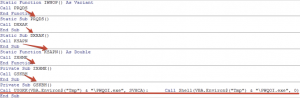

İçerdikleri makroları incelediğimizde ortalama 1000 satırlık kod blokları bulunuyor. Tabii ki kodun büyük kısmı okunabilirliği azaltmak üzere bir birini çağıran ardışık fonksiyonlardan oluşuyor.

Bu fonksiyonları takip ettiğimizde %TEMP% dizini altında “PWQOI.exe” isimli çalıştırılabilir dosya oluşturacak fonksiyonu çağırdığını görüyoruz.

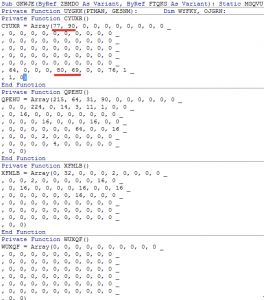

Bu fonksiyonu takip ettiğimizde kodun geri kalan kısmını oluşturan decimal veriler içeren dizileri işlediğini gözlemliyoruz. Dizilerin başlangıç değerleri olan 77 90 ondalık değerleri onaltılık tabana çevirdiğimizde magic number dediğimiz 4D 5A, ASCII dizi olarak MZ’ye ulaşıyoruz. Bir dosyanın ASCII MZ dizisi ile başlaması o dosyanın bir .exe dosyası olduğunun göstergesidir.

2. Exe’nin oluşturulması ve incelenmesi

Makroyu çalıştırmadan zararlıyı elde edebilmek için öncelikle array’lerin içeriğindeki decimal veriyi HEX’e dönüştürüyoruz.

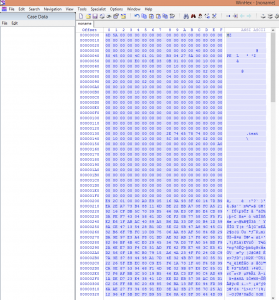

Elde ettiğimiz veriyi Winhex yardımıyla exe uzantılı olarak kaydettiğimizde makro çalıştırmamız durumunda oluşacak olan 3kB’lık zararlıyı oluşturmuş olduk.

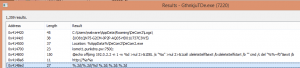

Zararlıyı Ollydbg yardımıyla debug ettiğimizde aşağıdaki görüldüğü gibi saldırının ikinci aşamasındaki zararlıyı indirmek için kullanacağı bağlantıyı (unifscon.com) görüyoruz. Diğer üç örnektede dosya isimleri değişse dahi domain değişmiyor.

3. RAT (Remote Access Trojan) incelenmesi

İlgili bağlantıda bulunan zararlıyı incelediğimizde komuta merkezi domaini (civita1.no-ip.biz) ve bağlandığı portu (TCP 8484) görüyoruz.

Diğer sample’ları da aynı şekilde inceldiğimizde farklı bir domain “komot1.punkdns.pw” ve farklı bir porta (TCP 7500) daha ulaşıyoruz.

İlgili hash’leri araştırdığımızda REMCOS isimli bir rat ailesinden olduğunu görüyoruz.

https://otx.alienvault.com/pulse/5a67635e085e0702d4cb0b8b

Toparlayacak olursak;

- Kullanıcıları etkileyebilmek için Gelirler İdaresi Başkanlığına ait bir şablon kullanılmış,

- Mailin sender kısmı posta*@gelirler.gov.tr olarak belirlenmiş.

- GIB SPF kaydı eksik olduğu için alıcı SPF kontrolü yapsa dahi DNS güvenliğine ait kontrolleri bypass edecekti.

- Maillerin ekinde bulunan macro çalıştırıldığında 3kB’lık exe dosyası oluşturuyor ve çalıştırıldığında ikinci zararlıyı drop ediyor.

4. IOCs

| TYPE | INDICATOR |

| Hostname | civita1.no-ip.biz |

| Hostname | civita2.no-ip.biz |

| Hostname | komot1.punkdns.pw |

| Hostname | komot2.punkdns.pw |

| Hostname | unifscon.com |

| SHA256 Hash | b3f7c09a14f2a87d71ac6a12ad0e5b795ee2ef141c3c93b06846963695aebe8f |

| SHA256 Hash | 6460cb027c968d415c483783f474e134282653146d06e146fd8928ad134c26df |

| SHA256 Hash | 607c7c30233aae1cb45b9264adf3173f963e9944ef31901cfda235402b5d6149 |

| SHA256 Hash | e68c2a4e4087b96da665b44c514a32db2499723f4c07515af60f2ce772e7350d |

| SHA256 Hash | fa27d7833b743d1960fdd51a5a250f6869835bb7560a4eb9d61f32d590c2ab60 |

| SHA256 Hash | 57e301f883f66fe337ec8d65783c0e92d9229e5795c1ddf4ffa107999561135f |

| IP | 213.183.40.59 |

First Sample that we analyzed on December 06, 2017 : https://app.any.run/tasks/d6b8f763-2190-4fd9-81f0-2dda1e3b8016